Configurer son lab de pentest avec VirtualBox

Installer des machines virtuelles inconnues et volontairement vulnérables peut être dangereux pour le réseau interne. La FAQ de Vulnhub est assez explicite sur ce sujet.

Heureusement, la configuration n’est pas compliquée. Allons-y rapidement.

Que voulons-nous ?

- Une machine d’attaque ayant accès à internet et aux machines cibles

- Des machines cibles n’ayant de relation qu’avec la machine d’attaque

Notez qu’en aucun cas la machine d’attaque (Kali, Parrot, etc.) n’a accès à notre système hôte (l’ordinateur personnel dans la plupart des cas) ni à notre réseau interne. Elle dispose juste d’un accès à internet, ce qui n’est déjà pas mal. Et d’ailleurs, on pourra lui couper l’accès à volonté sans conséquence par la suite.

Ajouter une interface réseau dans VirtualBox

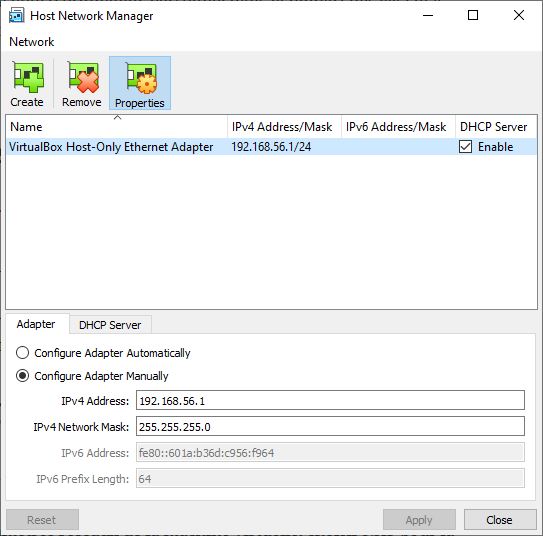

Rendez-vous dans les menus de configuration de VirtualBox. Cliquez sur File > Host Network Manager (Gestionnaire de réseau d’hôte en Français).

Dans la fenêtre qui apparaît, si aucune interface réseau n’est présente, cliquez sur le bouton Create et donnez un nom parlant à cette interface. Libre à vous de modifier la plage IP ou de laisser VirtualBox la choisir pour vous.

Cette interface servira d’interface réseau interne pour communiquer avec vos machines virtuelles à l’intérieur de VirtualBox.

Configuration du réseau de Kali

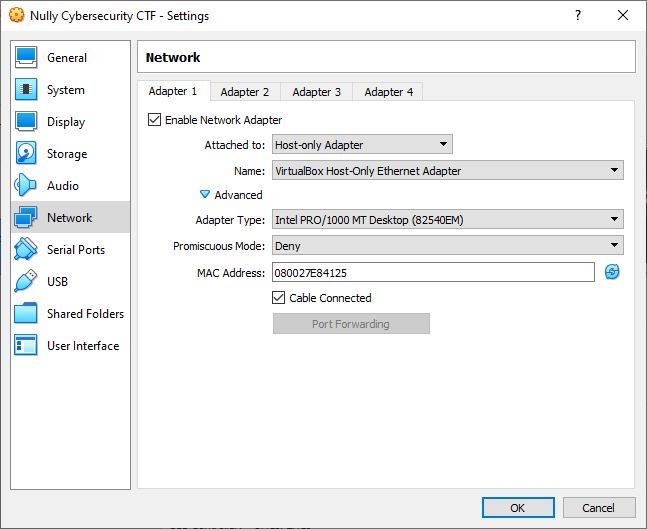

Pour ce faire, nous allons donner deux interfaces réseaux à Kali.

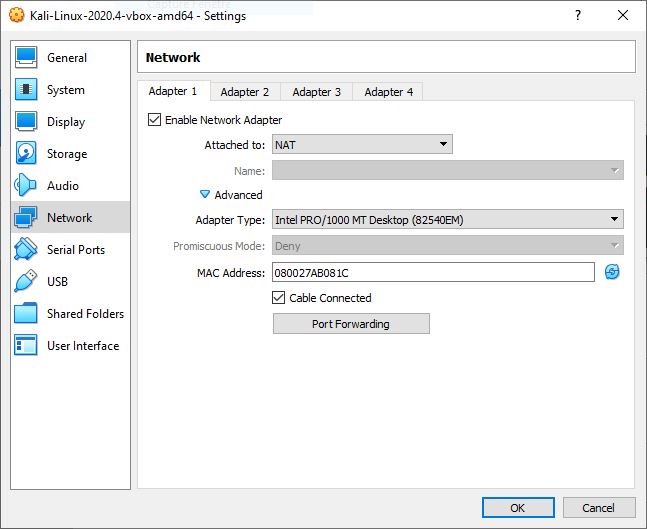

Dans les paramètres réseaux de la machine virtuelle, choisir NAT pour la première interface (c’est normalement le choix par défaut). Il n’y a sûrement rien à changer.

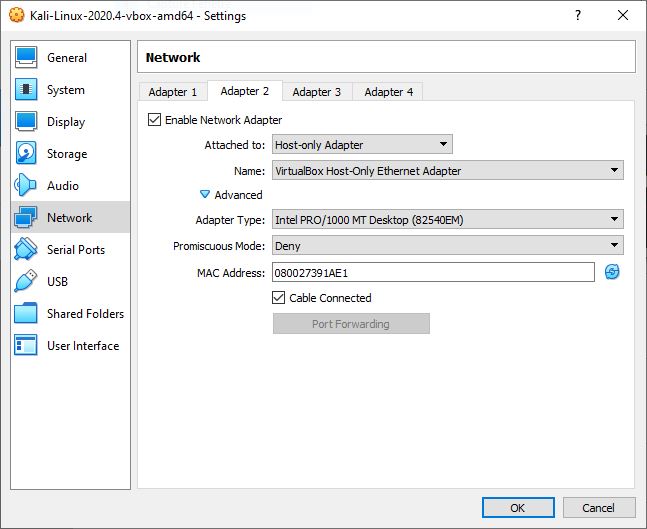

Activer ensuite une seconde interface réseau dans l’onglet d’à côté, et choisir Réseau privé hôte (ou Host only en anglais). Choisissez l’interface réseau que nous avons créée précédemment.

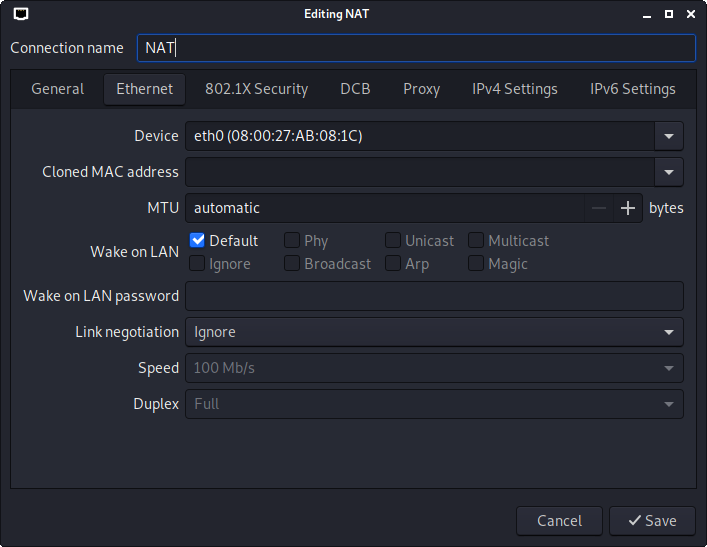

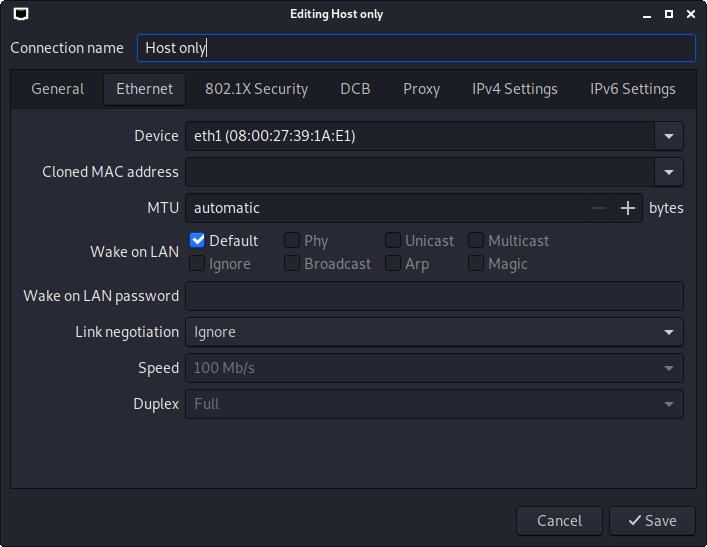

En dépliant la section Avancé de chaque interface, vous verrez son adresse MAC.

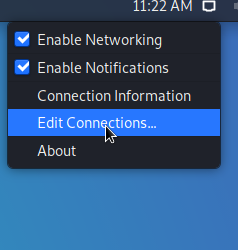

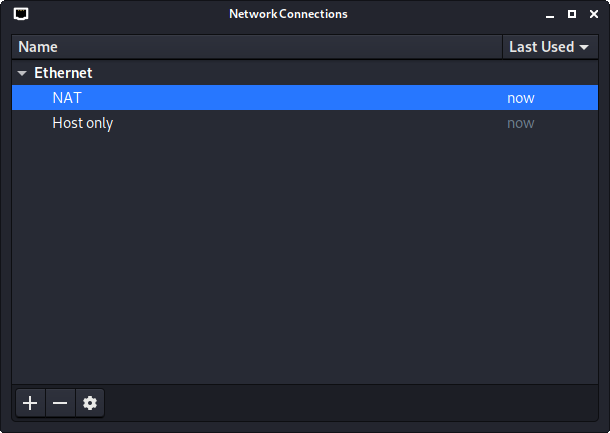

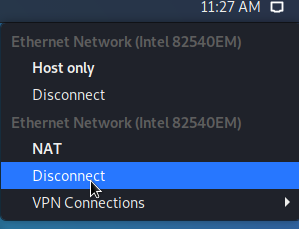

Démarrez la machine virtuelle et rendez-vous dans les réglages réseau.

Donnez un nom explicite à chaque connexion (du type « NAT » ou « Host Only ») et assurez-vous de choisir la bonne carte réseau dans la liste déroulante (eth0, eth1…). Vous pouvez vous aider avec les adresse MAC.

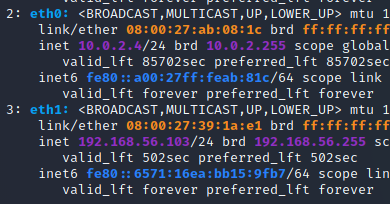

Vous pouvez faire un petit ip a dans une console pour constater vos adresses ip sur eth0 et eth1.

On peut noter que l’adresse ip attribuée sur eth1 correspond à la plage choisie dans l’interface créée dans les paramètres de VirtualBox.

On se retrouve avec deux interfaces :

- eth0 : le NAT qui nous permet de nous connecter à internet ;

- eth1 : le Host only, propre à VirtualBox, qui nous permet de nous connecter aux autres machines virtuelles. Il est impossible d’atteindre l’extérieur de VirtualBox depuis cette interface.

Au besoin, on peut désormais activer / désactiver chaque interface d’un clic.

Configuration des machines cibles

Dès lors, rien de compliqué pour la suite : à chaque fois que vous importez une nouvelle machine destinée à être attaquée, il suffit de se rendre dans la configuration réseau et de choisir Réseau privé hôte / Host only.

Elle n’aura ainsi accès qu’aux autres machines du même réseau, mais aucun accès extérieur. Les risques sont grandement limités.

Au passage, on peut récupérer l’adresse Mac dans la section Avancé, ce qui permettra de repérer la cible plus facilement depuis un nmap ou un netdiscover depuis Kali si plusieurs machines / réseaux tournent en même temps.

Pour plus de segmentation, il est possible d’utiliser d’autres paramètres, voire de créer des réseaux NAT (en passant par les préférences).

La documentation de Virtual Box offre un bon résumé des paramètres réseaux, notamment la section 6.2