Cul nu sur le Net : remettez votre slip !

Seriez-vous prêt à vous déshabiller entièrement devant moi à l’instant où je vous le demande, à me donner un accès illimité à votre logement et à observer quand bon me semble la totalité de vos faits et gestes ? Promis, je ne toucherai à rien. Vous n’avez rien à cacher n’est-ce pas ?

A quelques rares exceptions, vous me répondrez non, et vous aurez bien raison. Votre vie privée vous appartient, n’est-ce pas ? Et pourtant, j’en apprendrais beaucoup moins sur vous de cette manière que les géants du web et les gouvernements (à peu près tous les pays technologiquement capable de le faire, presque tous donc) qui se sont lancé dans une folle course de collecte et d’analyse du flot considérable d’informations personnelles que nous éparpillons sur Internet. Arrêtons-nous une minute pour faire le point.

Fini de dormir

Je me suis intéressé à la question de la vie privée sur internet au début des années 2000, mais comme beaucoup, la vie active a atténué cette vigilance et j’ai été séduit par le nombre incalculable de services gratuits et super biens foutus mis en place par les grands acteurs du net.

Voyant internet passer progressivement d’auberge espagnole à centre commercial vidéosurveillé à péage, je me suis un peu réveillé. J’ai farfouillé, j’ai lu, j’ai écouté, j’ai participé à des rencontres (cryptoparty chez Numa, formation de RSF avec l’excellent Grégoire Pouget), j’ai testé des trucs et des machins, notamment en montant mes propres serveurs, et j’en suis arrivé au constat qu’il est toujours possible de protéger sa vie privée, même si cela demande plus d’effort aujourd’hui qu’il y a dix ans.

Autre constat : selon l’endroit où vous souhaitez placer le curseur de la protection de votre vie privée, que vous vouliez juste naviguer en paix sur le web sans vous faire traquer par les mouchards publicitaires en tous genres ou que vous ayez besoin de disparaître totalement en passant par la protection de vos données et communications, il existe des méthodes et des outils pour ça.

C’est ce que je vous propose de découvrir dans cet article, de manière progressive.

Avant toute chose, je vous invite à regarder cette passionnante conférence de Benjamin Bayard « Comprendre un monde qui change: Internet et ses enjeux ». Accessible à tous, il balaie tous les grands enjeux (techniques, historiques, sociologiques et politiques) qui traversent le réseau.

Toutes les vidéos sur http://www.iletaitunefoisinternet.fr

En quoi sommes-nous concernés ?

Nous sommes en 2014 et des mots comme ip tracking / tracking publicitaire, Snowden, surveillance, interception, collecte massive, minitélisation du web ou Prism ont dû parvenir à vos oreilles.

Côté cybersurveillance, on va faire semblant que tout va bien car toutes ces données nous concernant sont censés être aux mains de démocraties bienveillantes (ahem…).

Mais qu’est-ce qui nous garantit que nos civilisations paisibles et pacifiques vont perdurer ? Que deviendront les données dans le futur et à qui serviront-elles ? De plus, que se passe-t-il lorsque les bases de données sont piratées ? Cela arrive très souvent et de grandes industries comme Sony, Adobe, OVH, Ubuntu forums, eBay, Snapchat, Orange, etc. se sont déjà fait piller leurs bases utilisateurs. Je ne parle même pas des opérations ciblées et très élaborées menés par des gouvernements comme en 2011 lorsque la Chine a piraté le ministère des Finances.

Côté commercial maintenant, aussi modeste soit-il, votre compte Facebook, Twitter, Google, Microsoft, Apple, Amazon, etc. possède une réelle valeur commerciale (en Europe, votre compte Facebook vaut en moyenne 1,14 euros) et permet d’élaborer des schémas relationnels et comportementaux. Comme l’explique cet article du Monde, les sites web commerciaux mettent en oeuvre des techniques de plus en plus complexes et élaborées pour opérer le tracking des visiteurs consommateurs, et accessoirement modifier les prix à la volée.

S’ils sont majoritairement utilisés à des fins commerciales, ces schémas alimentent aussi les bases de données des services de surveillance américains comme l’ont révélés les documents exfiltrés par Edward Snowden. On estime à seulement 5% la masse de documents exploités en janvier 2014.

Dans la vidéo suivante, Alessandro Acquisti démontre avec une petite expérience menée avec ses étudiants pourquoi le respect de la vie privée est important dans un monde où, à partir d’une simple photo, les systèmes de reconnaissance faciale utilisés par les réseaux sociaux permettent d’accéder assez simplement à toutes sortes d’informations, dont certaines peuvent s’avérer sensibles (comme le numéro de sécurité sociale). Aujourd’hui, Facebook détient avec Deepface l’outil de reconnaissance faciale le plus puissant jamais élaboré, capable de rivaliser avec l’oeil humain avec 97,5% de chance d’identifier un visage.

Lorsque vous vous connectez à un site de réseautage social, vous abandonnez les libertés qu’offre Internet pour pénétrer dans un réseau privé gouverné et réglementé par les propriétaires du site. Les paramètres de confidentialité ne vous protègent que des autres membres du réseau social ; ils ne vous mettent pas à l’abri des propriétaires du service.

L’importance des métadonnées

Contre l’espionnage (commercial et policier), on pourrait penser que la riposte toute trouvée est le chiffrement des communications. Et puis, de toute façon, pourquoi s’en faire, car toutes ces interceptions demandent beaucoup d’espace de stockage. C’est vrai, intercepter et analyser le contenu de toutes les communications du monde (navigation web, mails, téléphone, chats, sms, visiophonie, etc.) est une tâche titanesque.

Il existe pourtant un moyen beaucoup plus simple et aussi efficace : l’interception et l’analyse des métadonnées, cet ensemble d’informations qui « enveloppent » tous les fichiers et toutes les communications, mais que vous ne voyez pas, ou peu (les plus connues sont les Exif des photos).

Si vous n’y prenez garde, on peut trouver des choses assez rigolotes en fouillant dans les métadonnées de vos images, même si vous pensiez avoir pris vos précautions. On peut aussi retrouver beaucoup de choses dans un simple document Word, Excel, PDF… tels que le nom du propriétaire, le suivi des modifications, etc.

Dans ses conditions d’utilisation, Google annonce recueillir un certain nombre de ces données sur ses utilisateurs. En voici un extrait condensé :

Données que vous fournissez : nom, adresse e-mail, numéro de téléphone ou carte de paiement et photo.

Données collectées : données relatives à l’appareil utilisé (ex : modèle, version du système d’exploitation, identifiants uniques de l’appareil et données relatives au réseau mobile, y compris votre numéro de téléphone).

Fichiers journaux : requêtes de recherche, données relatives aux communications téléphoniques (votre numéro de téléphone, celui de l’appelant, les numéros de transfert, l’heure et la date des appels, leur durée, les données de routage des SMS et les types d’appels), adresse IP, données relatives aux événements liés à l’appareil que vous utilisez, tels que plantages, activité du système, paramètres du matériel, type et langue de votre navigateur, date et heure de la requête et URL de provenance, cookies permettant d’identifier votre navigateur ou votre Compte Google de façon unique.

Données de localisation : signaux GPS et données du capteur d’identifier les points d’accès Wi-Fi et les antennes-relais se trouvant à proximité.

Numéros d’application unique (pc et téléphone).

Imaginez maintenant la finesse du profil qu’il est possible de dresser en temps réel pour un utilisateur des services de Google (mail, chat, visiophonie, agenda, smartphone, galeries photos, outils pour webmasters, recherches web, etc.) sans même avoir à regarder le contenu. Et Google analyse aussi le contenu…

Avec des moyens bien plus modestes que ceux des géants du web ou des services américains, anglais ou français, le MIT a développé une petite application en ligne qui vous permet d’entrevoir ce qu’on peut faire avec les métadonnées de vos mails. Finalement, le contenu des communications est lui-même presque inutile. C’est même cette méthode que les agences de renseignement privilégient avant de tenter de lire le contenu des communications.

Côté web

Pendant votre navigation, le navigateur envoie tout un tas d’informations relatives à sa propre configuration et à celle de votre ordinateur. Un agglomérat qui permet de générer une empreinte unique qui permet de vous retrouver à peu près partout, même si vous effacez les cookies de votre ordinateur (ces petits fichiers texte d’un kilo-octet maximum posés sur votre ordinateur par les sites web et qui servent aussi bien à mémoriser un mot de passe sur un forum qu’à vous traquer lorsqu’une régie publicitaire pose un cookie en y inscrivant un numéro unique).

Si vous vous rendez sur le site Panopticlick, créé par l’ Electronic Frontier Foundation (EFF), vous pourrez prendre la mesure de tous les éléments qu’un site peut recueillir sur votre configuration afin de générer cette empreinte unique (fingerprint).

Et si vous vous rendez sur le site noc.to à travers un VPN (notion abordée plus loin dans cet article), vous verrez que votre navigateur peut transmettre au serveur votre vraie position géographique. Heureusement, ce partage n’est pas automatique et vous devrez cliquer sur « Partager sa position » quand un site demande cette information.

Certains outils permettent de modifier ou d’effacer les métadonnées, sur pc ou smartphone. Si vous utilisez TOR pour la navigation par exemple (nous verrons aussi ce logiciel plus loin), le navigateur intégré (il s’agit d’un Firefox modifié) réduira sensiblement le nombre d’informations transmises au serveur. Certaines informations ne seront pas du tout transmises, dont la position géographique.

Enfin, il ne faut pas oublier que le chiffrement n’efface pas forcément les métadonnées. Ainsi, chiffrer un mail avec GPG brouille bien le message, mais n’efface ni ne chiffre les métadonnées et le champ objet du mail.

Le site AlternativeTo dispose d’une belle base de solutions alternatives à tout un panel de logiciels, services en lignes ou même réseaux sociaux. Je vous invite à le visiter, ne serait-ce que par curiosité.

Êtes-vous plutôt monsieur Lambda ou Julien Assange ?

Est-ce que moi, brave citoyen qui occupe mes sessions en ligne à surfer sur Facebook et à commenter les LOLCats des copains, je dois tout à coup ne me connecter qu’au moyen de Live CD sécurisés et demander l’asile politique aux Bahamas (oui, quitte à demander l’asile politique, autant le faire au soleil 😉 ) ? La réponse est évidemment non.

Mais tomber dans cet extrême est tout aussi contre-productif que de continuer à faire ce qu’une écrasante majorité de personnes font actuellement : choisir de ne rien comprendre et continuer à se balader cul nu sur le net.

Dans le même esprit, il est important de ne pas sombrer dans la paranoïa et de faire la différence entre l’espionnage et la pêche au chalut opérés par la NSA /FiveEyes/DGSE/etc., tout comme leurs actions doivent être décorrélées de l’immense collecte opérée par les géants du web à des fins commerciales (même si un pont existe au niveau du programme Prism et que les aspects sécuritaires et commerciaux se recoupent parfois, surtout dans le cadre de l’espionnage industriel).

Il faut donc adapter votre démarche en fonction de ce que vous voulez atteindre :

- Préserver ma vie privée : cela concerne tout un chacun et doit être la base, c’est ce qu’on appelle communément l’hygiène ;

- Échapper un temps à l’interception et protéger mes données (on pense naturellement aux journalistes, activistes, lanceurs d’alertes, etc., mais tout le monde est potentiellement concerné et cela ne doit pas être réservé à une « élite »).

Si ça ne vous parle pas, dites-vous que si vous écrivez « prout » sur Facebook (ou herpès dans Google), vous avez une chance non nulle qu’Amazon vous propose un jour des dragées Fuca, que le community manager des laboratoires Hepatoum vous demande en contact sur LinkedIn et que dans un futur hypothétique, mais plausible, votre complémentaire santé durcisse vos conditions de remboursement en cas de problèmes gastriques…

Rien n’interdit que cela se passe un jour puisque toutes ces informations sont stockées ad-vitam eternam et les interconnexions peuvent se faire.

La pudeur numérique, par principe…

Nous n’allons pas nous mentir, préserver totalement notre vie privée est très difficile. Mais, comme le souligne Jean-Marc Manach, nous pouvons tout de même réduire notre exposition, voire disparaître pour un moment…

Il est en outre complètement anormal qu’un groupe humain prenne le droit de surveiller, de contrôler les populations et de leur imposer leur vision du monde. Essayez de poster une photo de statue grecque ou une mammographie sur Facebook, ou encore de publier des caricatures politique chez Apple, quand bien même votre travail vous à valu le prestigieux prix Pulitzer… Sympa hein ? Bon, la France a sa petite expertise du côté de la surveillance remarquez…

Alors, nous dirigeons-nous vers une cyber-dictature ? C’est dans la vidéo suivante que Jérémie Zimmerann (ex-porte parole de La Quadrature du Net) et d’Eric Filiol (lieutenant-colonel dans l’armée de terre et ex-cryptanalyste militaire pour la DGSE) apportent une réponse assez éclairante à cette question.

… et par nécessité

Il n’aura échappé à personne qu’il s’est passé des trucs assez violents du côté des pays arabes en 2011 et du côté de l’Ukraine ces dernières semaines. Il y aurait aussi quelques mouvements de foule en Syrie d’après ce que j’ai lu dans Closer. A chaque fois, un peuple décide de désobéir collectivement aux règles instaurées par des lois, (au hasard : « on ne doit pas descendre par dizaine de milliers dans la rue pour renverser le pouvoir en place »), c’est assez mal vu.

Or, que se passe-t-il lorsqu’on sait que tous ses mails sont lus par les (Gmail, Yahoo, Hotmail/Outlook), que toutes ses relations sont analysées (boites mails, Facebook, Twitter), que tous ses achats/lectures sont connues (Amazon), que notre vie entière est surveillée ? On parle de la pluie et du beau temps, du petit dernier qui fait ses dents et finalement on sourit et on se tait.

La campagne « Reclaim our Privacy » offre une illustration assez intéressante de l’enjeu (activer les sous-titres en Français)

Et pour vous faire une idée plus large sur les tentatives répétées de la régulation du net et les mouvements de défense des libertés qu’elles ont suscités, je vous propose de regarder cet excellent documentaire d’Arte.

Et même si vous ne vous sentez pas concernés par tout ça (après tout, c’est votre droit), peut-être que vos correspondants ont de très bonnes raisons d’être concernés eux-mêmes et d’être attentifs à leur vie privée. Dans ces conditions, si vous ne vous impliquez pas pour vous-même, faites-le pour vos correspondants dont les messages/photos/etc. se retrouvent sur votre ordinateur, votre téléphone, votre service partagé en ligne (Google Docs, Picasa, Evernote, Dropbox, etc.) et sont alors susceptibles de « fuiter ».

Quelques pistes concrètes

Deux démarches sont à mettre en oeuvre :

- adopter une hygiène de vie numérique ;

- utiliser des outils spécifiques.

L’hygiène de vie numérique

Deux chose importantes à savoir en matière de sécurité :

- La sécurité est une affaire de confiance. Il vaut mieux évoluer prudemment dans un environnement qu’on sait hostile plutôt que se dévoiler dans un milieu qui offre l’illusion de la sécurité ou à qui on fait confiance sans trop savoir pourquoi. Si vous n’avez pas confiance en quelqu’un ou quelque chose (logiciel, service), n’utilisez pas ce service et ne vous dévoilez pas.

- La sécurité de votre système sera toujours égale à son maillon le plus faible. Par exemple, ce n’est pas la peine d’utiliser TOR dans un VPN pour envoyer des mails chiffrés si c’est pour utiliser un mot de passe style du style « azerty ». Bref, on ne cadenasse pas un bunker avec de la ficelle.

Pour ces deux raisons, il est tout à fait illusoire de penser mettre en place de nouvelles habitudes et trouver des services de confiance (vpn, services mails, logiciels, système d’exploitation, pseudo, etc.) sans une bonne dose de recherches et de réflexion. Il est aussi illusoire de penser que les bonnes pratiques sont acquises une bonne fois pour toutes. Les mots de passes et le chiffrement « incassables » aujourd’hui le seront dans dix ans, voire moins, il s’agit juste d’une question de temps et de puissance de calcul.

Des habitudes simples à mettre en place et qui ne requièrent aucune compétence

- Eviter au maximum de se séparer de ses appareils mobiles (ordinateur portable, smartphone) : il suffit d’une poignée de minutes pour qu’un petit malin branche son smartphone sur votre pc avec un outil de vols de données automatique aussi redoutable qu’USB Cleaver ;

- verrouiller son mobile ou son pc (ctrl+alt+suppr) si on doit s’éloigner de son pc de travail ou de son mobile, même un court instant, pour les mêmes raisons citées précédemment ;

- utiliser un vrai mot de passe de déverrouillage d’écran ou de session ainsi que le mot de passe de BIOS sur son portable : si j’accède à vos données, et en particulier à votre boite mail, je réinitialise tous vos mots de passe dans la foulée, je prends le contrôle du contenu de votre boite mail, de votre identité sur Facebook, Twitter et LinkedIn, de votre compte Amazon, de vos photos et fichiers confidentiels sur le cloud Apple, Google Drive ou Dropbox, etc. et j’usurpe totalement votre identité, ne vous laissant que vos yeux pour pleurer. Et il y a de fortes chances pour que j’accède à un service de contrôle de votre smartphone (contenu, caméra, géolocalisation). Faites un sourire à la caméra 🙂

- en parlant de mot de passe, il faut oublier les mots de passe tels que D0xb#13bq7, qui sont difficiles à retenir et assez facilement cassables aujourd’hui (surtout que la puissance de calcul se loue à l’heure auprès de prestataires comme Amazon par exemple), pour des « phrases de passe » faciles à retenir et très compliquées à casser comme J’avais 13 ans quand mon vélo s’est renversé.

Vous pouvez aussi vous baser sur une phrase issue d’un cadavre exquis (en plus, c’est drôle à faire ;)) ou d’une comptine. N’hésitez pas à jouer sur les allitérations pour mémoriser la phrase plus facilement (évitez quand-même de reprendre des phrases célèbres) ; - utiliser un couple pare-feu/antivirus. Même pour les Mac, si si, nous ne sommes plus au début des années 2000 ;

- toujours garder son système d’exploitation et ses logiciels à jour, car au-delà de la résolution des bugs, les mises à jour servent à combler des failles de sécurité utilisables via des pièces jointes de mails ou pages web piégées (votre site préféré peut très bien se faire pirater sans s’en apercevoir et devenir un vecteur involontaire d’infection) ;

- désinstaller ou désactiver le plugin Java de son navigateur car, si 50% des attaques en 2012 ont utilisé une faille de Java, elles ont bondi à 90% en 2013 !

- Pendant la navigation, prendre le temps de lire les urls pour éviter le phishing : https://secure.paypal.com (site légitime) est différent de https://paypal.secure.com (site pirate).

Pour aller un peu plus loin

- C’est une très bonne idée de chiffrer son système d’exploitation ou à minima son dossier utilisateur (surtout le pc portable) avec Veracrypt ainsi que son smartphone avec la fonction intégrée. Cela permet de rendre les données illisibles une fois le matériel éteint, car même sur un ordinateur éteint et verrouillé, il suffit de démarrer n’importe quel live-cd pour voir le contenu de votre disque dur comme une simple clé usb.

La procédure de chiffrement passe par le choix d’un mot de passe (le plus fort possible) et par une suite de clics sur « suivant, suivant, ok ». Une fois le système chiffré, le seul effort à fournir sera d’allumer l’appareil comme d’habitude et d’entrer son mot de passe. Trop dur… - Comme on aime les « phrases de passe », il est de bon ton de les varier, ce qui évitera de se faire voler tous ses comptes si une personne devine le mot de passe (automatiquement ou par ingénierie sociale). Ne sous-estimez pas l’ingénierie sociale ; j’ai déjà fait l’expérience de récupérer des infos sensibles par ce biais et ça fonctionne dramatiquement bien.

Ensuite :

- Savoir paramétrer son pare-feu. Le découpage des « zones réseaux » s’effectue en général comme suit : « public » (rien ouvert, filtrage max) est plus sécurisé que « Entreprise » (un peu plus ouvert), zone elle-même plus sécurisée que « Domicile » qui ouvre un maximum de services pour dialoguer avec les appareils du réseau domestique (échanges de fichiers, partage d’imprimante, lecteur multimédia, etc.).

- Autre détail : dans les options du pare-feu, activer la protection du cache ARP pour éviter les attaques man-in-the-middle, surtout lorsque vous utilisez un réseau public (un signe d’attaque est la lenteur soudaine du réseau car tout le flux est détourné sur la machine de l’attaquant).

J’ai un peu joué avec Network Spoofer sur Android ; intercepter toutes les communications est déconcertant de facilité. D’où l’importance de faire transiter au maximum ses données par le protocole « https:// », le s garantissant que la communication est chiffrée et/ou un VPN (voir plus bas). Ce point est très important car n’importe qui dans la rue, au resto ou dans le métro peut se connecter au réseau public ou simuler un accès wifi gratuit avec son smartphone et intercepter la totalité des communications.

En déplacement, on peut ajouter ces pratiques simples :

- l’utilisation d’un filtre de confidentialité : il est tellement simple de vous regarder discrètement taper vos identifiants, surtout si on vous filme discrètement avec un téléphone. En fait, ce filtre est utile partout ;

- ne jamais se séparer de son matériel ;

- sur des ordinateurs publics, toujours fermer ses sessions (mails, Facebook, etc.) en fin d’utilisation, effacer l’historique de navigation et le cache des fichiers temporaires ;

- à l’étranger, comme le chiffrement peut vous rendre suspect, il est préférable, pour passer inaperçu, d’emporter un pc totalement vide et d’utiliser les services de cloud pour récupérer des fichiers chiffrés (avec Veracrypt) à travers un VPN. Au retour, une bonne pratique consiste à réinstaller le système d’exploitation au cas où celui-ci aurait été infecté (bien des voyageurs en ont fait l’expérience, et ça va parfois très vite).

Le cloud ou l’informatique du brouillard

Parler de cloud ou d’informatique dans les nuages est certes très poétique, mais cela masque une réalité très terre à terre : vos données sont stockées dans des fermes de serveurs que vous ne contrôlez pas, sous une forme que vous ne contrôlez pas et sous des conditions que je parie que vous ne connaissez pas (qui lit les conditions d’utilisation quand il ouvre un compte ?).

Data center d’Apple, un des plus gros du monde.

Par exemple, vos mails stockés sur votre compte Gmail ou Hotmail (Outlook) appartiennent à Google et Microsoft qui vous proposent leur consultation. Microsoft a d’ailleurs prouvé en mars qu’il est en mesure d’intervenir comme bon lui semble dans sa base de courriers. Lorsque vous effacez un mail définitivement, celui-ci n’est en rien supprimé des serveurs, mais il est simplement désaffiché dans votre compte.

De même, Dropbox a-t-il effacé les fichiers de plusieurs utilisateurs le 29 mars en réponse à une plainte d’ayants-droits sur des contenus sous licence (partage illicite de fichiers). Au-delà de la question du piratage, cette action démontre que les services de cloud possèdent tous les moyens pour voir et intervenir sur vos fichiers.

On pourrait éplucher longtemps les conditions d’utilisation des services comme Facebook, Twitter, Box.net, Instagram, etc. pour se rendre compte qu’il s’agit moins de stockage que de cession de droits de vos fichiers en faveur de ces sociétés.

Si la communication est sécurisée entre votre appareil et le serveur, les fichiers sont stockés en clair ou de manière chiffrée, mais dans ce dernier cas l’hébergeur possède la clé pour tout ouvrir. Cela représente un problème de respect de la vie privée car il est encore possible d’établir un profil monnayable à partir de tout ce que vous envoyez. Et comme toujours, les relations permettant d’affiner votre profil peuvent s’établir au gré des rachats ou des interventions gouvernementales.

De plus, ces informations sont dupliquées un grand nombre de fois, ce qui est nécessaire pour assurer la performance et la rapidité du service, mais qui garantit une conservation de vos données presque éternelle, même si vous les détruisez.

Il convient donc d’avoir une approche pragmatique de ces services, au demeurant très utiles. Le seul moyen de protéger ses fichiers des yeux indiscrets est de les chiffrer (avec Veracrypt par exemple) et/ou d’utiliser un service de confiance. Et si vous vous sentez de posséder votre propre cloud, OwnCloud est un système de cloud qui s’installe sur votre propre serveur.

Enfin, est-il raisonnable d’utiliser tous les services d’une même société ? Google est passé maître dans l’art de nous convaincre de lui confier nos correspondances, notre agenda, nos fichiers, nos photos, nos habitudes de navigation sur le web, nos sms, nos chats, nos contacts, etc. Une intrusion qui commence à pointer son nez dans notre vie hors internet.

Tous ces services sont gratuits, ou presque… Toutes ces sociétés possèdent votre vie, votre histoire, votre passé, votre présent et vendent toutes ces informations à d’autres sociétés qui vont les recouper, les analyser, les digérer, établir des ciblages marketing, voire revendre ces informations. C’est donc vous le produit !

Utiliser des outils spécifiques

Dans le domaine de la sécurité et de la chaine de confiance, choisir ses outils résulte de choix maîtrisés issus d’une réflexion (dont cet article n’est qu’une étape). Qui dit faire confiance, dit être en mesure de vérifier le fonctionnement de son outil. Dans cette optique, la faveur va au logiciel libre car, de par la nature publique du code, il y a moins de chances qu’un service gouvernemental obtienne de l’éditeur l’insertion d’une porte dérobée à son avantage, même si la NSA a tenté une telle approche auprès du père du noyau Linux, Linus Torvald, sans succès.

Cela dit, utiliser des logiciels libres ne doit pas procurer un faux sentiment de sécurité. En témoignent l’énorme faille découverte début 2014 dans le module GNUTLS, présente depuis 2005, et plus récemment, la faille Heartbleed qui a semé un vent de panique sur la planète internet.

En effet, en dépit de la nature ouverte du code, il a des millions de lignes de code à auditer. La participation de la NSA dans le développement du module SELinux peut aussi jeter la suspicion. Cette même NSA qui possède des portes dérobées (backdoors) dans une grande majorité du matériel utilisé indépendamment des logiciels utilisés.

Cette actualité pourrait faire douter de la fiabilité des logiciels libres. Or, son intérêt est moins dans la garantie d’un code 100% fiable, que tous les éditeurs se défendent de promettre, que dans l’extrême rapidité de réaction et de déploiement des mises à jour une fois la faille découverte.

Vous pouvez vous tourner vers le célèbre site Prism Break pour trouver des alternatives ou des compléments aux logiciels propriétaires que vous utilisez, que ce soit sur Windows, Android, iPhone ou Mac.

Je vous conseille aussi de faire un tour sur le très bon site monté par Reporter sans frontières (RSF) « We fight censorship » (en Français), ainsi que sur le site Security in a box (projet issu de la collaboration entre deux associations de défense des libertés, en Français aussi). Regroupe tout un tas de guides pratiques et de pas à pas sur les outils et sur les comportements à adopter.

Le surf au quotidien

Bien sûr, tout le monde n’utilise pas Linux et il n’est pas question d’obliger quiconque à modifier ses habitudes à ce point, mais il est simple de sécuriser sa navigation sur le net avec le très performant Firefox auquel on ajoutera des plugins comme Adblock Edge (dérivé du très connu Adblock+, il bloque les publicités et les scripts d’analyse), Disconnect (bloque le tracking de tout un tas de sites dont les réseaux sociaux) ou httpsEverywhere (cherche si une version https du site existe et se connecte dessus automatiquement) associés à l’hygiène de vie abordée précédemment (notamment la recherche de la connexion https, ne pas surfer n’importe où n’importe comment et ne pas installer n’importe quoi).

Pour réduire le tracking opéré par Google, vous pouvez utiliser DuckDuckGo, un moteur de recherche assez performant qui se dit respectueux de la vie privée, et/ou Startpage, un service néerlandais qui utilise les résultats de Google, mais anonymise entièrement votre recherche. Il propose en outre un proxy qui permet de visiter un site de manière anonyme.

La gestion des mots de passe avec Keepass

Pour la gestion des mots de passe, il existe un très bon logiciel libre appelé Keepass. On peut l’automatiser depuis Firefox en utilisant l’extension Keefox. Ce logiciel, qui existe en mode portable, permet de créer des bases de données chiffrées et les appeler depuis n’importe où (pc, clé usb, serveur distant).

Avec l’extension Keefox, les sites web et mots de passe seront proposés automatiquement. Pas besoin d’aller farfouiller dans la base.

Pour récupérer automatiquement les mots de passes enregistrés dans Firefox, il existe l’extension Password Exporter. Il suffit d’exporter identifiants/mot de passe puis de se rendre dans Keepass : Fichier > Importer > Password Exporter XML.

Pour récupérer les icônes de sites web, le plugin Keepass Favicon Downloader fera le job.

On peut aussi utiliser Keepass avec d’autres logiciels. Si vous utilisez Filezilla par exemple, vous savez qu’il stocke tous les mots de passe en clair. Mieux vaut utiliser Keepass. Voici comment faire (j’ai pris cette astuce sur ce site) :

- Créez un nouveau groupe dans Keepass, cliquez sur « modifier le groupe » puis cochez « remplacer la séquence par défaut » dans l’onglet « saisie automatique ». Entrez la chaine suivante : {TITLE}{TAB}{USERNAME}{TAB}{PASSWORD}{ENTER}

- Cliquez sur Edition > Ajouter une entrée (ou Ctrl+i).

- Dans « Titre », entrez l’adresse du serveur. Par exemple ftp://monsite.com ; dans « Nom d’utilisateur » entrez votre identifiant, puis dans « mot de passe »… votre mot de passe ;

- Dans le champs « Adresse url », entrez le chemin du logiciel, soit le plus souvent

cmd://"C:\Program Files (x86)\FileZilla FTP Client\filezilla.exe"

Il suffit ensuite de lancer Filezilla à partir de Keepass avec Ctrl+U puis de remplir les champs automatiquement avec Ctrl+V.

La base est chiffrée, mais si vous êtes parano, vous pouvez la placer dans un conteneur Veracrypt. C’est assez redoutable. De plus, vous pouvez lui confier vos clés de chiffrement gpg en créant une nouvelle fiche et vous rendant dans l’onglet « Avancé > pièces jointes » pour y placer les fichiers .asc ou n’importe quoi d’autre.

Chiffrer et signer ses mails

Derrière cette notion empreinte de mystère, il s’agit simplement de faire ce que vous faites tous les jours avec votre courrier : fermer l’enveloppe.

Laisseriez-vous le facteur ou n’importe qui d’autre éplucher vos courriers, vos facture, fouiller dans votre boite à lettres ? C’est pourtant ce qui se passe tous les jours avec vos courriers électroniques (correspondances privées, factures électroniques, etc.). Il s’agit aussi de signer vos mails numériquement et de prouver que vous en êtes le destinataire. Deux exemples tirés de mon expérience :

- Dans le cadre de l’achat de mon appartement, j’ai eu un échange de mails avec l’étude notariale. Quelques jours plus tard, Google m’envoie un mail pour me proposer de me connecter avec le vendeur sur mon compte Google Plus.

J’ai du mal à supporter cette intrusion dans ma vie privée, d’autant que rien ne me relie au vendeur au-delà de cette transaction. Mais pour Google, que je n’ai pas spécialement invité à participer à la transaction, nous sommes des contacts/amis/etc.

Une corrélation de plus a été opérée par des algorithmes dont nous ne connaissons pas le fonctionnement ni la finalité. Et ce lien perdurera à jamais.

Mais que se passera-t-il si le vendeur entre dans le giron des algorithmes de la NSA (qui transmettra au renseignement français) pour une raison ou une autre ? A contrario, que se passera-t-il si j’entretiens des liens avec une organisation politique, ou de résistance étrangère, ou même Wikileaks, etc. et que c’est moi qui fait l’objet d’une surveillance ? Il y a de grandes chances que le « contact » de l’autre tombe automatiquement sous le coup d’une surveillance totalement imméritée car totalement fantasmée par une poignée de lignes de code qui ont lu un mail privé. - Deuxième exemple : une de mes amies s’est fait pirater sa boite mail. Le pirate s’est fait passer pour elle pour demander de l’argent à ses contacts (le coup classique du : « Je suis à l’étranger pour une affaire discrète, on m’a tout volé, j’ai besoin d’argent très vite »). Beaucoup de ses contacts étaient à deux doigts d’effectuer un virement bancaire de près de 1500 euros par Western Union. Si mon amie avait pour habitude de signer numériquement ses mails, même sans les chiffrer, les messages non signés envoyés par l’escroc auraient immédiatement provoqué la méfiance de la part des personnes contactées.

La réponse est simple et, selon les dires de Snowden, toujours efficace : le chiffrement asymétrique fourni par GPG. Chaque utilisateur possède un trousseau de clefs, une clef publique (que j’appellerai coffre-fort) diffusée aux quatre vents et une clef privée (secrète) servant à ouvrir le coffre.

Votre coffre-fort est public, donnez-le à n’importe qui (par mail, via un serveur de clefs, etc.). Si quelqu’un veut vous écrire un message, il le placera dans votre coffre-fort et claquera la porte avant de vous l’envoyer. Ainsi, personne en dehors de vous qui possédez la clef privée ne peut ouvrir le coffre.

Mais la clef privée ne sert pas qu’à ouvrir votre coffre (les messages chiffrés qui vous son destinés). Elle peut aussi servir à signer électroniquement vos mails (chiffrés ou non) sur le principe du cachet de cire. En apposant l’empreinte de votre clef privée sur vos mails, votre correspondant verra s’afficher un « label » sur le courrier que vous lui adressez. C’est une très bonne preuve de votre identité.

Sur Android, il faut installer K-9 Mail + APG, tandis que sous Windows, c’est le couple Thunderbird + Enigmail qui gère tout ça.

Thunderbird est un très bon logiciel de gestion de mails, et Enigmail apporte le support du chiffrement GPG. Pour installer tout ça, il suffit de suivre ces quelques étapes :

- Télécharger et installer Thunderbird et configurer son compte mail (normalement tout est à peu près automatique) ;

- Télécharger Enigmail quelque part sur votre ordinateur (clic droit > Enregistrer sous…) ;

- Dans Thunderbird, aller dans le menu des options (3 petites barres superposées à droite de l’écran), puis dans « Modules complémentaires » ;

- Cliquer sur la petite roue crantée puis sur « Installer un module depuis un fichier », puis sélectionner le fichier Enigmail téléchargé ;

- Un assistant de configuration s’ouvre alors. Il suffit de cliquer sur suivant jusqu’à ce que ce soit fini, en n’oubliant pas de lancer le téléchargement automatique des paquets GPG en cours de route.

Pour configurer le chiffrement sur son compte mail, il suffit alors:

- d’ouvrir le menu des options, puis de cliquer sur « OpenPGP » > « Gestion des clefs » > « Générer » > « Nouvelle paire des clefs ».

- de sélectionner le compte mail pour lequel on veut créer un trousseau de clefs, de choisir une phrase de passe longue et compliquée à deviner, puis, dans l’onglet « Avancé », de choisir une taille de clef de 4096 (la plus forte possible) et de cliquer sur « Générer ».

That’s it.

Le Chaos Computer Club a créé un service de réception de mails anonyme et éphémère, AnonBox. Au bout de 24 heures, l’adresse mail et son contenu sont détruits. Pour augmenter la sécurité, il est recommandé d’y accéder via TOR et d’envoyer un déjà chiffré.

Attention toutefois, dans certains pays ou dans certaines situations, l’utilisation de GPG n’est pas la meilleure solution. En effet, le passage d’un mail chiffré sur le réseau se voit et peut éveiller les soupçons. Au-delà de la vie privée, c’est aussi pour générer du « bruit » et noyer les utilisations sensibles dans la masse qu’un certain nombre de mes interlocuteurs prônent le chiffrement au quotidien par tout le monde.

Enfin, gardez à l’esprit que ni l’objet du message, ni les entêtes (expéditeur, destinataire, horodatage, etc.) ne sont chiffrés.

La boite morte

Une des méthodes les plus discrètes pour communiquer avec quelqu’un sans laisser de trace est le principe de la boite morte. Je l’illustre rapidement :

- A travers un VPN de confiance, créer une boite mail avec des infos bidons ;

- donner le mot de passe à votre correspondant par tout moyen sécurisé (le mieux étant de lui communiquer oralement en face à face) ;

- accéder à la boite mail (avec un VPN) et écrire un mail que l’on enregistre dans les brouillons ;

- le correspondant accède à la boite mail (avec un VPN) à l’heure donnée (un fois par jour par exemple) et lit le message dans les brouillons ;

- le correspondant efface le message des brouillons et répond en créant un nouveau message qu’il enregistrera dans les brouillons ;

Et ainsi de suite.

De cette manière, aucun message ne circulera jamais entre les serveurs mail où il pourrait être intercepté. Plutôt que de sortir l’artillerie lourde détaillée ci-dessous, on prend son deltaplane et on passe sous les radars. Discrètement…

Et c’est là que vous vous rendez compte que vous faites vous-même partie de la chaine de confiance que je mentionne plus haut. S’il est sain de suivre le concept du TNO (Trust No One), il faudra bien faire confiance un jour à quelqu’un ou devenir vous-même un tiers de confiance. La confiance se gagne et s’entretient. Pas simple cette affaire… 🙂

VPN, TOR, Tails… le surf masqué

L’utilisation de ces logiciels implique plus que jamais de se discipliner. On verra que l’anonymat fourni par TOR est fragile et qu’il ne tient qu’à vous de le protéger. Par ailleurs, ces logiciels font régulièrement l’objet d’attaques. Le FBI a déjà réussi à confondre des délinquants passant par le réseau TOR en infectant les sites sur lesquels ils se donnaient rendez-vous. Plus récemment, TOR a dû bloquer 380 noeuds touchés par la faille Heartbleed.

Il est donc plus que jamais important de ne pas se sentir faussement en sécurité. Par ailleurs, le chiffrement laisse des traces sur le réseau comme les avions dans le ciel. Dans certaines conditions, votre passage fera retentir des sirènes.

De même, gardez à l’esprit que certaines entreprises sont spécialisées dans le développement de malwares indétectables. Ces entreprises, désignées société ennemies d’internet par RSF sont Amesys, Gamma international, Hacking team, Trovicor et Blue Coat.

Enfin, tous les efforts déployés pour obtenir un peu d’anonymat ne serviront à rien si c’est pour vous précipiter sur Facebook ou Twitter et y étaler votre vie.

Les VPN

Le VPN (virtual private network, ou réseau privé virtuel en bon François) sert à relier une ou plusieurs machine distante à un réseau privé, voire à relier plusieurs réseaux entre eux. Par exemple, il est courant en entreprise que le réseau interne ainsi que plusieurs outils ne soient pas accessibles hors les murs. Comment faire alors pour que les employés travaillant à l’extérieur (télétravail, missions ponctuelles, etc.) puissent utiliser les ressources internes de l’entreprise ?

Il suffit d’installer un logiciel sur l’ordinateur ou le smartphone nomade qui va se connecter à un serveur spécifique de l’entreprise. Après avoir été identifié, le serveur accueille l’appareil nomade au sein du réseau interne à l’entreprise (presque) comme n’importe quel appareil sédentaire. Puisque les connexions entre l’appareil et le serveur passent par internet celles-ci sont chiffrées. Pour illustrer ce principe, on parle de « tunnel chiffré ».

Quel rapport avec l’anonymat me direz-vous ?

Et bien lorsque vous vous connectez à internet à partir d’un VPN, comme vous faites partie d’un réseau privé, c’est ce réseau qui se connecte à internet pour vous. Le logiciel présent sur votre ordinateur va créer un tunnel chiffré entre votre ordinateur et le serveur VPN. Toutes vos connexions (web, mail, visiophonie, etc.) vont alors transiter par le serveur VPN qui va finalement se connecter à internet pour vous.

Tout ce qui se trouve au-delà du serveur VPN (le serveur web ou mail de destination, d’éventuels méchants qui espionneraient les échanges, etc.) verront le serveur VPN comme seul et unique origine de la connexion. Vous avancez masqués.

Par contre, le tunnel chiffré prend fin à partir du moment où la connexion sort du VPN. Il vous appartient donc de faire attention à utiliser https/tls/ftps/etc. si vous souhaitez que la communication reste chiffrée jusqu’au serveur final et/ou que vous n’avez qu’une confiance limitée dans le VPN que vous utilisez.

Et comme le serveur VPN connaît votre adresse ip ainsi que le contenu de vos communications si vous ne chiffrez pas ces dernières, il existe un risque d’interception de vos données et de compromission de votre anonymat si le serveur est utilisé comme mouchard.

Normalement, les services de VPN payants qu’on trouve sur le net n’enregistrent et ne conservent aucune information de connexion. C’est du moins ce qu’ils annoncent. Vous pouvez utiliser un service payant, qui a économiquement intérêt à respecter sa promesse d’anonymat. Il faut évidemment éviter les services gratuits qui peuvent être autant de mouchards.

Dans le cas des services payants, il est toujours intéressant d’utiliser des services très utilisés par le grand public car il est plus simple de passer inaperçu dans la foule qu’au milieu d’un parking désert, même la nuit. Dans la même optique, il est préférable d’utiliser des services d’IP partagées par un grand nombre d’utilisateurs (contrairement aux IP dédiées). Partant de ce constat, ce n’est donc pas parce qu’un service offre moins de serveurs qu’un autre qu’il est moins bien.

A noter que de plus en plus de services proposent de payer anonymement en Bitcoins, en envoyant de l’argent liquide dans une enveloppe ou avec des cartes cadeaux. Il est donc intelligent d’utiliser ce type de compte avec un pc portable vide ou un live cd depuis une connexion publique. Evitons donc de se faire repérer en utilisant la connexion du domicile.

On peut aussi brouiller les cartes en achetant un second service vpn dédié à l’utilisation quotidienne.

Si vous ne cherchez pas l’anonymat, il est aussi possible d’installer très simplement soi-même un serveur VPN chez soi (sur le micro routeur MR-3020 branché à votre box par exemple). A défaut d’être anonyme, puisque votre VPN utilisera votre adresse personnelle, cela peut être utile pour éviter de se faire écouter par n’importe quel hackeur en herbe lorsqu’on utilise une connexion wifi publique (restaurant, colloque, transports,etc.). Et ça ne vous coûtera que la poignée d’euros destinée à l’achat du petit routeur.

Des ONG, comme RSF, mettent aussi des VPN à disposition des journalistes, militants, activistes, etc. Il peut être utile de les contacter pour des besoins spécifiques.

Côté commercial, je n’ai testé que Torguard et Private Internet Access. Outre le fait que ces services déclarent ne pas enregistrer les activités (il faut leur faire confiance donc), ils sont plutôt performants et peu chers. Surtout, « PIA » est très utilisé, ce qui permet de se fondre dans la masse (choisir l’option TCP dans les paramètres afin de se connecter plus facilement lors des utilisations sur des wifi publics).

Un autre service commercial très populaire, HideMyAss, a livré en septembre 2011 au FBI des informations permettant l’arrestation de certains de ses clients. Si cela a de l’importance pour vous, prenez votre temps avant d’arrêter votre choix sur un service commercial, lisez plusieurs comparatifs sur plusieurs sites différents et renseignez-vous sur la réputation de ces services. Les moteurs de recherches sont des mines d’informations à ce sujet.

TOR

TOR (The Onion Router) est un réseau chiffré et anonyme décentralisé. Son nom, « oignon » vient de sa méthode de chiffrement par couches. Comme l’illustre le dessin ci-dessous, le message est recouvert de multiples couches de chiffrement avant d’être envoyé sur le réseau. Au fur et à mesure de sa progression, chaque machine par lequel passe le message retire une « pelure », une couche de chiffrement, jusqu’à ce que le message déchiffré arrive enfin à destination.

Dans le détail :

- Lors de la connexion, le logiciel établit un circuit aléatoire d’au moins 3 serveurs Tor sur la planète. Il récupère les clés de chiffrement des serveurs et chiffre votre requête (demande d’affichage d’une page web par exemple) d’abord avec la clé du dernier serveur (noeud de sortie), puis avec la clé de l’avant dernier et ainsi de suite.

- Le logiciel envoie ensuite le paquet au premier serveur. Il n’y a pas encore d’anonymat car le premier serveur sait d’où vient la requête, mais, lorsqu’il retire la première couche de chiffrement, il ne peut pas lire le contenu du message, seulement l’adresse de destination du deuxième serveur à qui il doit transmettre le paquet.

- A partir de la deuxième étape, on peut parler d’anonymat. Les serveurs intermédiaires (noeuds) déchiffrent leur couche de chiffrement, mais ne peuvent lire le message contenu dans le « paquet ». En outre, chaque noeud ne connaît du trajet global que le serveur situé en amont et en aval de sa position dans le circuit.

- Arrive alors le dernier serveur, point sensible du réseau. Il réceptionne le paquet et retire la dernière couche de chiffrement. A partir de là, il prend connaissance du contenu du paquet ainsi que sa destination et envoie le message en clair(le serveur hébergeant la page web que vous voulez consulter). Il ne connaît évidemment pas l’expéditeur, l’anonymat est respecté.

- Le trajet inverse met en jeu d’autres mécaniques (motif temporel), mais le principe reste le même : l’anonymat est respecté… si vous ne faites pas de bêtise !

C’est lors de cette dernière étape que vous pouvez compromettre votre anonymat si vous n’y prenez garde. En effet, n’importe qui peut se déclarer noeud de sortie et intercepter tous les messages y transitant. TOR, c’est bien, mais il faut savoir s’en protéger. Quelques erreurs à éviter :

- Oublier que le dernier noeud transmet le message en clair : toute information saisie dans un formulaire (recherche, mot de passe, etc.) peut être interceptée par le serveur de sortie et compromettre votre anonymat. Il faut donc utiliser une couche supplémentaire de chiffrement de bout en bout indépendant de Tor : https pour le web et ssl/tls pour les mails (plus tout autre moyen chiffrement, ssh, ftps, etc.). De cette manière, le noeud de sortie ne verra pas le contenu de la communication.

- Mais il ne faut pas non plus visiter une page web qui vous identifie dans son url : une activité sur l’adresse « https://www.facebook.com/guillaume.garvanese?sk=info&edit=eduwork » permet au dernier noeud Tor de déduire que si une activité d’édition a lieu sur le profil Facebook « guillaume.garvanese », il y a de fortes chances que l’émetteur de la requête soit le propriétaire du compte visité, même si l’utilisation du https empêche de lire le contenu de la communication.

TOR est livré avec une version spéciale de Firefox modifiée et sécurisée pour l’occasion. Lorsque vous fermez ce navigateur, celui-ci détruit vos traces et la connexion au réseau est coupée. Pour utiliser d’autres logiciels avec TOR, tels que Thunderbird pour les mails, il faut utiliser un plugin de connexion propre au logiciel et lancer TOR.

Côté Android, c’est Orbot qui se chargera de vous connecter au réseau TOR. Vous pouvez l’associer au navigateur Orweb ou à Firefox (je vous conseille dans ce cas d’utiliser le mode de navigation privée). Vous pouvez retrouver cette application sur le site du Guardian Project (à ne pas confondre avec le journal The Guardian).

On peut encore augmenter l’anonymat en utilisant TOR dans un système d’exploitation virtualisé (technique consistant à utiliser un système d’exploitation à l’intérieur de votre système d’exploitation habituel). L’utilisation d’un système virtualisé vous permettra de fausser toute information liée à votre système d’exploitation habituel et de confiner toute tentative de piratage ou d’infection par un virus au système virtualisé (au pire, vous l’effacez et vous le réinstallez.

On peut aussi faire passer la connexion TOR à l’intérieur d’un tunnel chiffré établie par un VPN. Cette technique permet de protéger votre connexion vis-à-vis du VPN (ne faire confiance à personne…), mais aussi de vous protéger de certains types d’attaques qui ont pour but de remonter à l’origine de la connexion.

Enfin, l’utilisation de TOR n’est parfois pas le meilleur moyen d’être discret. Comme pour le chiffrement des mail avec GPG, si vos contenus sont protégés et illisibles, l’utilisation même de TOR est détectable et peut vous rendre suspect. Dans certains pays, il est préférable d’utiliser un VPN, service beaucoup moins suspect en raison de son utilisation massive par les entreprises et les amateurs de séries télé étrangères.

Tails

Ce système d’exploitation ne s’installe pas sur l’ordinateur, mais se grave sur un cd. Il faut démarrer l’ordinateur avec, ce qui aura pour effet de lancer Tails en lieu et place du système d’exploitation présent sur la machine. On pourra au passage, comme avec n’importe quel live-cd explorer tranquillement les fichiers présent sur l’ordinateur si le propriétaire n’a pas chiffré son disque, même si sa session est protégée par mot de passe.

Le fait que le système soit gravé physiquement sur cd présente l’avantage de le rendre résistant à toute tentative de modification, que ce soit de la part d’un virus ou de n’importe qui d’autre. Ce qui signifie que chaque nouvelle utilisation se fera toujours depuis un système sain quelques soient les expériences passées.

C’est le recours « presque » ultime pour palier tout risque de piratage de votre système, mais aussi pour utiliser un pc discrètement sans laisser de trace et ainsi diminuer le risque de se faire voler des infos par d’éventuels mouchards. Au lancement, Tails va automatiquement se connecter au réseau TOR pour sécuriser les connexions. Il permet aussi de gérer facilement ses clés GPG (par sécurité, c’est avec Tails que je crée mes clés gpg).

Au-delà des outils de sécurité, Tails est une distribution Linux disposant de tous les outils classiques nécessaire au travail de tous les jours (traitement de texte, tableur, retouche photo, lecteur multimédia, chat, mail, surf, etc.). Pour stocker les données (documents, photos, clés gpg, etc.), une simple clé usb suffit.

Attention cependant si vous devez masquer toutes vos activités, y compris l’utilisation de Tails (dans certains pays répressifs et très surveillés par exemple). Tout comme TOR et le chiffrement des mails, l’utilisation de Tails est repérable, non seulement car il utilise le réseau TOR, lui-même repérable, mais surtout car Tails a besoin de synchroniser son horloge à chaque début de session pour utiliser le réseau TOR. Cette simple activité suffit a identifier un utilisateur de Tails sur un réseau, même si le contenu des communications est chiffré.

Voilà pour un très rapide tour de cet indispensable système d’exploitation qui doit faire partie de votre trousse à outils.

La discussion instantanée, la visiophonie et la téléphonie

Chatter de manière chiffrée est possible, surtout depuis la généralisation du protocole OTR (Off The Record).

Parmi les solutions en vogue aujourd’hui, Cryptocat est certainement le plus connu du grand public. Ce dernier se présente comme une application pour smartphone ou une extension de navigateur. Dans ce cas, vous ajoutez l’anonymat au chiffrement en installant Cryptocat sur le navigateur du TOR Browser.

Lorsque vous démarrez Cryptocat, celui-ci vous demande de choisir le nom d’une salle de discussion à créer ou à rejoindre ainsi qu’un pseudonyme. Je vous conseille évidemment de choisir un nom très compliqué (une suite de caractères aléatoires par exemple) pour la salle de discussion si vous ne souhaitez pas voir débarquer n’importe qui par erreur.

Lorsque vos correspondants ont rejoint le salon de discussion vous pouvez papoter entre vous publiquement et vous échanger des fichiers. L’historique de la discussion n’est valable que pour les personnes déjà connectées au moment de l’échange. Ainsi, si une personne arrive en cours de discussion, elle n’aura pas accès aux messages déjà échangés.

Par ailleurs, il est possible d’engager une conversation privée avec n’importe quel participant. Un système de question-réponse secrète permet de valider l’identité du correspondant pour la durée de la session. A la fin de la session de chat, la salle de discussion et les clefs de chiffrement son détruites.

Si vous devez vous retrouver avec une seule personne pour discuter en utilisant Cryptocat, une bonne pratique est de directement passer en mode de discussion privée à la connexion.

Sur Android, il faut aussi noter l’application ChatSecure. Elle permet de créer et de gérer plusieurs comptes de chat (OTR ou non). On peut forcer le passage par TOR si Orbot est installé. Cette application est protégée par mot de passe et un bouton « panique » permet de la désinstaller en un clin d’oeil. Vous pouvez retrouver cette application sur le site du Guardian Project.

Côté visiophonie, Jitsi se veut l’alternative chiffrée à Skype. J’utilise assez peu la visiophonie, mais Jitsi est conviviale et ressemble pas mal à Skype. Il paraît que l’image et le son sont même meilleurs que Skype, mais je n’ai pas lancé de tests de comparaison. Jitsi existe pour à peu près toutes les plateformes.

Si cela vous gêne que Google ait fait main basse sur vos SMS avec Hangout, et si vous souhaitez protéger vos textos, TextSecure, développé par Open Whisper Systems, est fait pour vous. Ce logiciel, se comporte comme n’importe quel appli de SMS, mais apporte un certain nombre d’améliorations en termes de sécurité :

- la base de donnée contenant vos SMS est chiffrée. Vous seul pouvez l’ouvrir avec un mot de passe ;

- la réception d’un SMS chiffré n’affiche pas le contenu si la base est verrouillée ;

- la transmission des SMS entre deux utilisateurs de TextSecure est chiffrée (votre FAI ne voit rien).

- Vous pouvez exporter vos SMS de manière chiffrée ou non pour sauvegarde plus tard.

Si installer TextSecure la première fois et importer ses SMS dedans n’a rien de compliqué, j’ai lu pas mal de cas de personnes désemparées lors de l’import d’une ancienne base de données dans une nouvelle installation de TextSecure (à l’occasion de la réinitialisation de son téléphone par exemple). Alors voilà la procédure :

- Installer TextSecure et créer une nouvelle base avec un mot de passe bidon (« azerty » par exemple) ;

- Importer la base de donnée chiffrée ;

- Fermer la base de donnée ;

- Redémarrer le téléphone ;

- Ouvrir TextSecure et s’identifier avec le mot de passe de l’ancienne base ;

- Eventuellement importer les sms/mms reçus en clair dans l’intervalle.

Côté téléphonie sécurisée,RedPhone, de Open Whisper Systems, s’installe et se fait oublier. Si deux possesseurs de Redphone se téléphonent, une notification apparait et l’appel est chiffré.

Ce message s’auto-détruira dans 10 secondes…

Pour les correspondances éphémères, il existe plusieurs services en ligne de messages qui s’effacent automatiquement après lecture ou après un laps de temps défini. Je ne les ai pas utilisés en conditions, mais je signale leur existence tout de même :

- NoPlaintext ;

- Privnote ;

- ProtectedText ;

Enfin, Burn Note propose le même service sous forme d’application iPhone et Android.

Il faut tout de même prendre en compte le fait que tous ces services sont centralisés, reposent sur la confiance de l’utilisateur uniquement, et sont hébergés aux Etats-Unis. Dans tous les cas, il est préférable d’anonymiser son accès en s’y connectant avec TOR ou un VPN.

Pour des discussions sécurisées, je leur préfère des systèmes décentralisés et recourant à des technologies de type OTR, comme Cryptocat.

iPhone et Dropout Jeep versus Android

S’il existe des solutions pour iPhone (que je vous laisse chercher car je ne suis pas utilisateur des produits Apple), en matière de confiance dans le matériel informatique vis-à-vis de la sécurité, les utilisateurs de la marque à la pomme auront au moins la satisfaction de retrouver la simplicité des choses propre à leur univers : la seule solution serait de changer de matériel. En effet, les documents d’Edward Snowden ont révélé en décembre 2013 que la NSA possède un outil baptisé Dropout Jeep lui permettant de faire ce qu’elle veut avec votre iPhone.

Dans le cadre moins sensible de la protection de votre vie privée, je vous renvoie vers la communauté Jailbreak France.A l’instar du « root » sur Android, le Jailbreak de votre iPhone permet d’obtenir un contrôle plus important de votre machine, ce qui permet d’installer des logiciels de sécurité ou d’activer certains services bien utiles.

Cela dit, s’il est possible d’installer un système d’exploitation libre et ouvert sur Android, comme Cyanogenmod ou OmniRom, performantes et respectueuses de la vie privée (cela semble encore plus vrai pour OmniRom), rien ne prouve que le matériel lui-même n’est pas piégé car certaines puces embarquent du code chiffré dont ne connait pas les activités. Il est tout de même sage de chiffrer le contenu du smartphone au moyen de la fonction idoine du menu « sécurité ». Il est aussi intéressant d’utiliser des systèmes d’exploitation libres.

Aujourd’hui, un consensus semble se dessiner autour d’une certaine incompatibilité entre sécurité (chiffrement + anonymat) et smartphones dans leur ensemble. Cela dit, chiffrer son smartphone, le rooter pour permettre une utilisation évoluée et utiliser les applications du Guardian Project (Chatsecure, Orbot, K9mail+APG…) permet de faire déjà beaucoup de choses.

Dans les cas plus sensibles (crainte de prise de contrôle à distance notamment), il vaut mieux faire confiance à un bon vieux Nokia 3310.

Au fait, la NSA, Snowden et la fin du monde, on en est où ?

Je ne vais pas être très long sur ce point même s’il est très important parce que ça bouge beaucoup. Voici un rapide état des lieux et des ressources qui vous permettront de vous tenir au courant.

Une chose est sûre, nous ne sommes pas dans l’Allemagne de l’Est des années 80 et aucun agent de la Stasi n’écoute vos conversations planqué dans votre grenier comme dans le film « La vie des autres ». Rassuré ? Bon. En fait, c’est pire.

Les conclusions des milliers de corrélations établies en temps réel par des machines à toute heure du jour et de la nuit à partir de nos traces nous sont inconnues. Reflètent-elle notre personnalité ? Ne découvrirons-nous pas un jour prochain que l’entrée dans tel ou tel pays nous est interdit car notre nom a été automatiquement et arbitrairement inscrit sur une liste pour des raisons inconnues de tout être humain ? Sommes-nous certain de jamais nous être trouvé au même endroit qu’une personne faisant l’objet d’une surveillance ? Pour nous, c’est une coïncidence sans conséquence, mais pour l’algorithme qui a brassé notre profil à partir des données de géolocalisation issues de notre téléphone ou de notre futur gadget connecté (montre, lunettes, voiture, chaussures peut-être…) ?

Comme l’explique cette vidéo du Monde sur une famille de patates françaises, nous savons actuellement que l’espionnage ciblé ne concerne presque personne (le contraire aurait été étonnant), mais qu’une pêche au chalut est opérée à différents niveaux, l’interception la plus large se trouvant en sortie des câbles sous-marins.

L’état des connaissances permet de dire que tout est intercepté et stocké. Quand est-ce que vos données seront analysées ? Le seront-elles ? On ne sait pas. Mais le futur étant incertain, le principe de précaution doit s’appliquer. On ne pourra pas dire plus tard que nous ne savions pas.

Je partage aussi cette petite vidéo avec Daniel Schneidermann et Jean-Marc Manach, qui fait le point sur Prism :

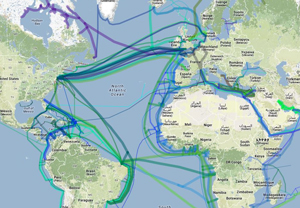

Et en bonus, comme tout ça parle beaucoup des câbles sous-marins, voici une carte interactive de tous ces bidules qui trainent au fond de la mer :

Le Monde.fr a lui aussi réalisé une carte plutôt sympa avec un article pas mal autour. La rédaction a aussi réalisé en août 2013 cette infographie relatant l’état des connaissances sur les programmes de cybersurveillance mis en place par la NSA. Elle a été actualisée en octobre de la même année. Elle ne tient pas compte des révélations postérieures mais permet une première plongée assez vertigineuse.

Pour approfondir un peu, je vous conseille vivement la lecture de ces articles :

- L’heure de la revanche pour les lanceurs d’alerte, Le Monde, 11 décembre 2013 ;

- Prism NSA : pourquoi nous devrions nous sentir concernés, Cory Doctorow, 14 juin 2013 ;

- NSA files : Decoded – What the revelations mean for you, article multimédia de Ewen Macaskill et Gabriel Dance.

Et pour vous tenir au courant, le site web d’Arte propose NSA-Leaks : L’Europe sous surveillance, un suivi régulier de l’affaire et de ses effets (réaction, contestations, etc.).

Au-delà de la NSA, qui fait figure de tête de turc, il ne faut pas oublier les Five Eyes : États-Unis, Royaume-Uni, Canada, Australie et Nouvelle Zélande. Mais la NSA sait aussi nouer des partenariats en dehors du Commonwealth quand il le faut. Avec la DGSE par exemple… Cocorico !